はじめに:突然のサイバー攻撃、その時企業は?

2025年10月19日、大手オフィス用品通販のアスクル株式会社は、ランサムウェア攻撃により大規模なシステム障害と情報流出に見舞われました。この事態は、多くの関係者に多大なる心配と迷惑をかけることとなり、サイバー攻撃がもはや他人事ではない現代において、全ての企業にとって重要な教訓を投げかけています。

アスクルは外部専門機関の協力を得て、システム障害の範囲特定とランサムウェア攻撃の影響調査を進め、サービスの安全性強化に向けた取り組みを報告しました。この事例は、私たちがいかにサイバーリスクに備え、迅速かつ的確に対応していくべきかを考える上で、貴重な示唆を与えてくれます。

アスクルが経験したランサムウェア攻撃の全貌

攻撃の時系列と被害の広がり

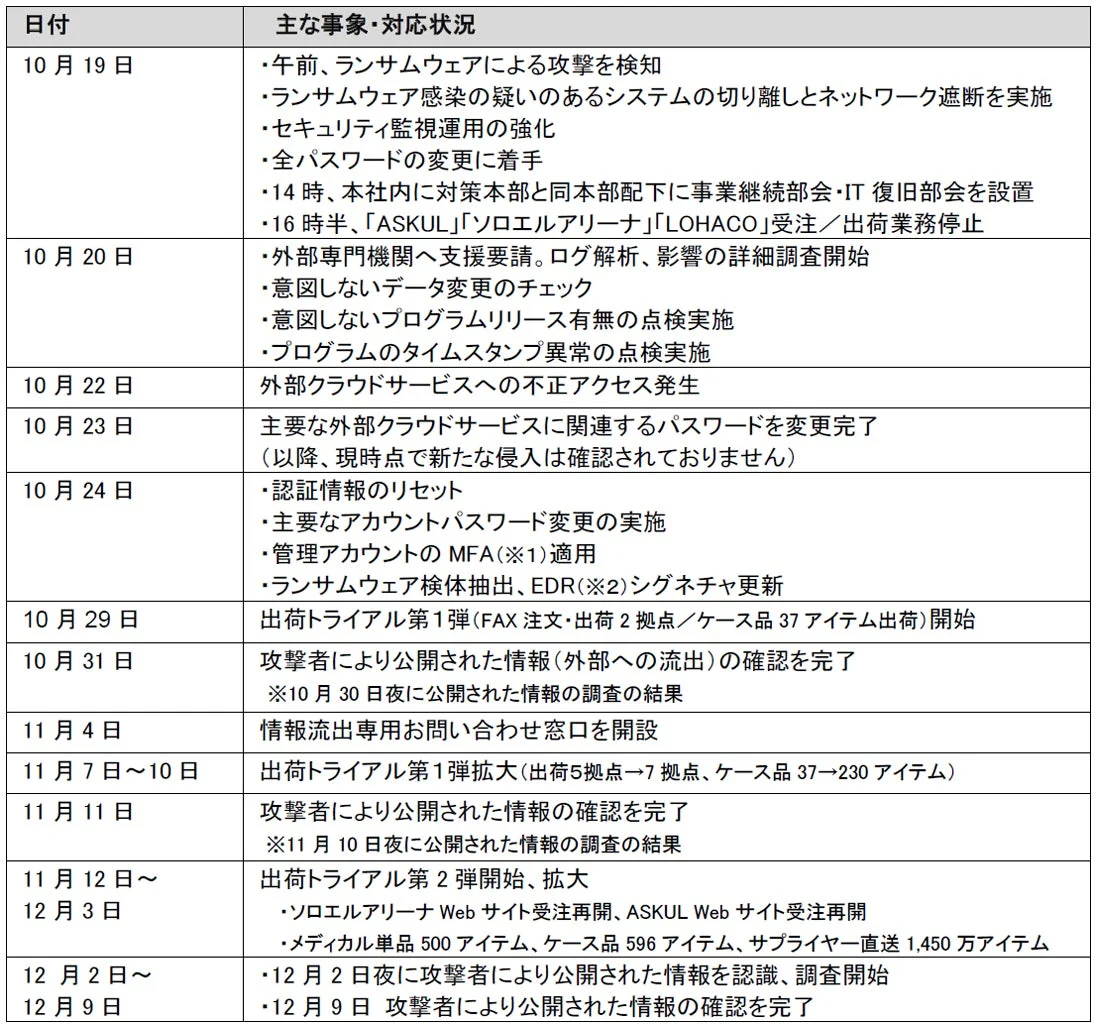

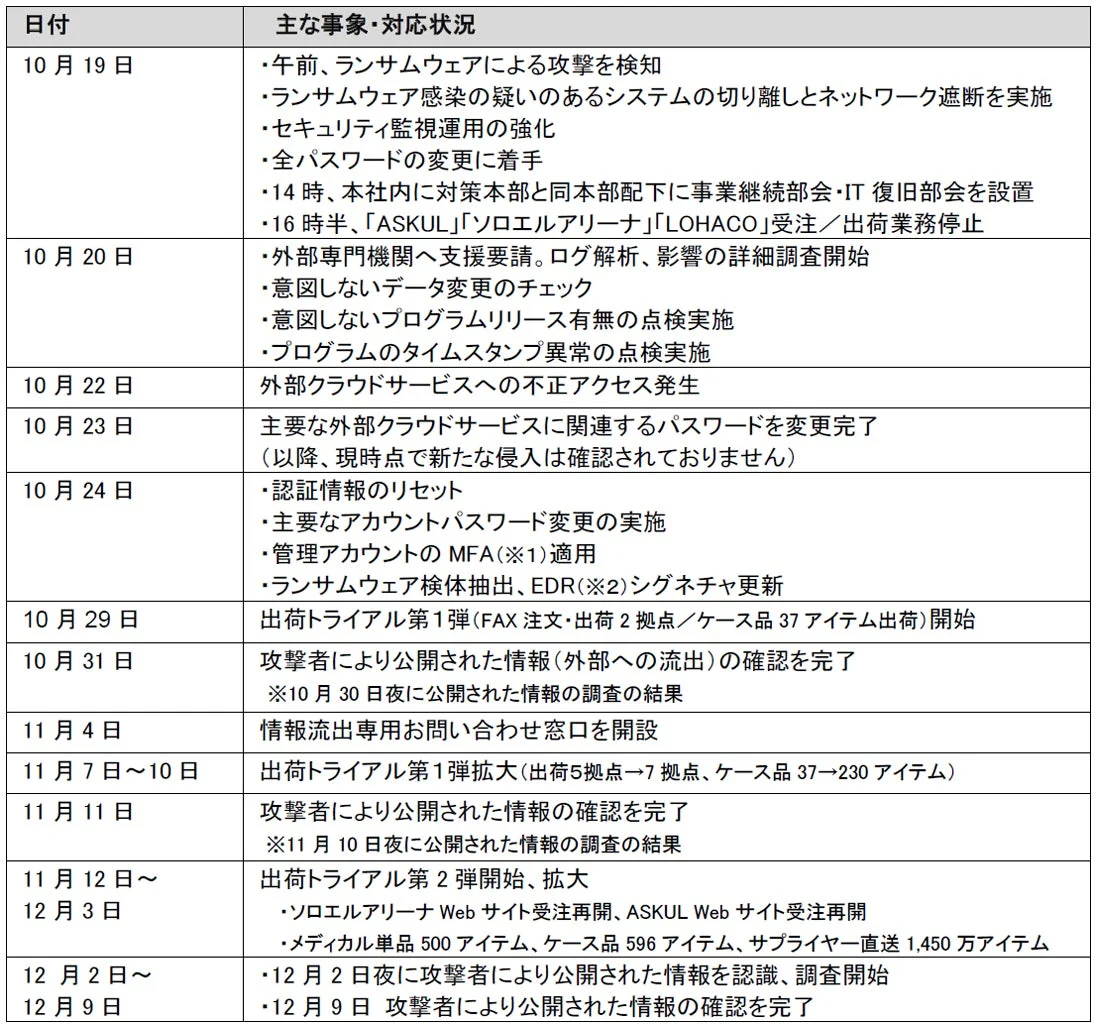

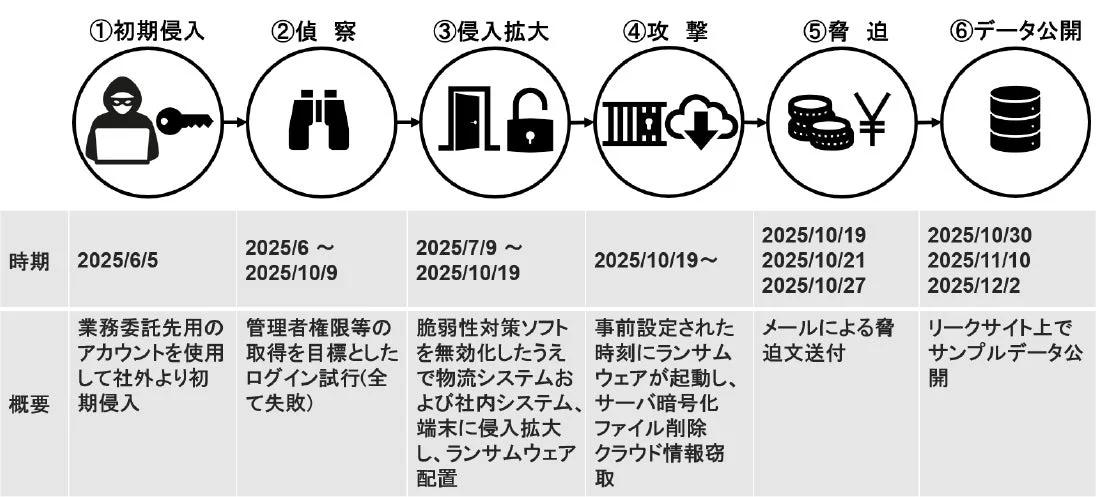

ランサムウェア攻撃は、企業のシステムに侵入し、データを暗号化して身代金を要求するだけでなく、情報を窃取し公開することでさらなる脅威をもたらします。アスクルのケースでは、初期侵入からデータの公開に至るまで、以下のような経緯をたどりました。

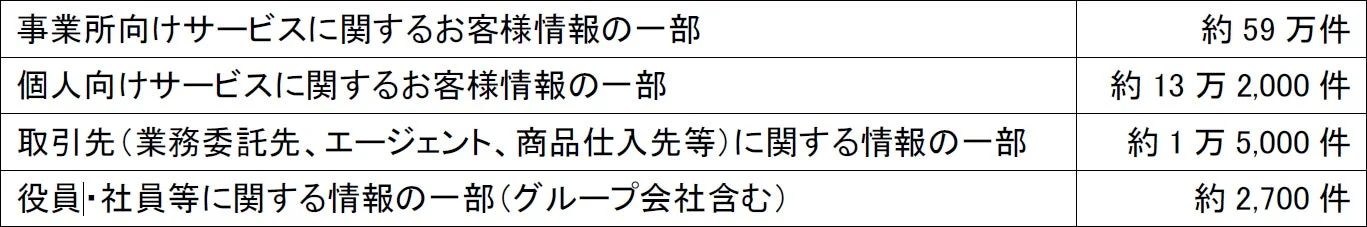

この攻撃により、お客様情報、取引先情報、役員・社員情報の一部が外部へ流出しました。具体的な流出件数は以下の通りです。

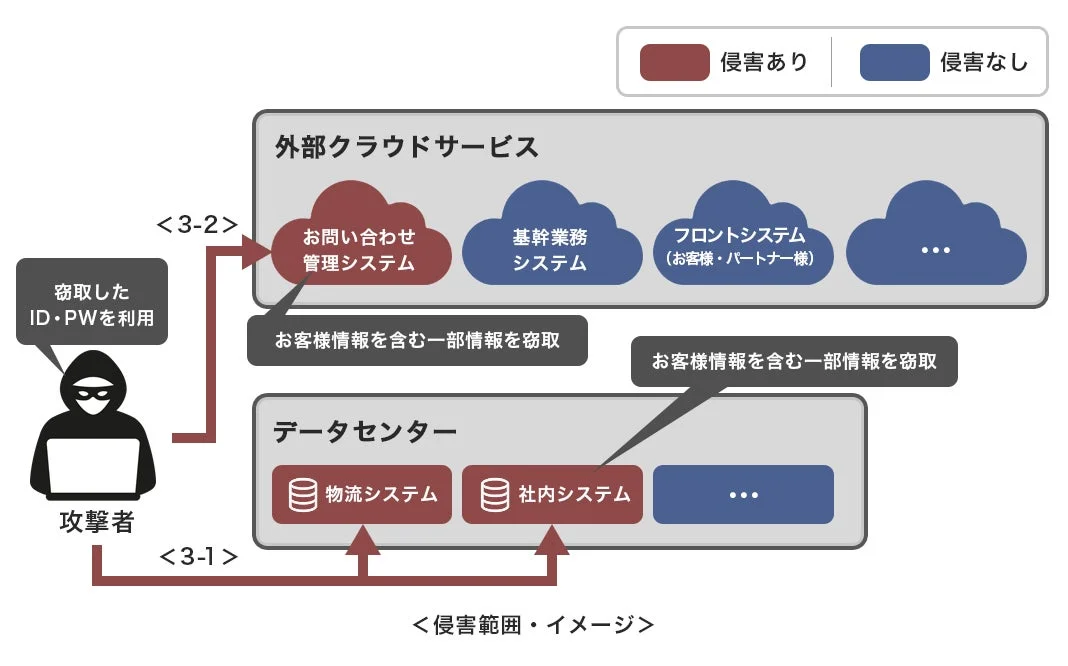

特に深刻だったのは、物流システム・社内システムへの侵害です。データが暗号化され、バックアップデータも使用不能になったことで、物流センターの出荷業務が全面停止するという重大な影響が発生しました。また、外部クラウドサービスのお問い合わせ管理システムも侵害され、情報が窃取・公開されています。ただし、基幹業務システムやお客様向けECサイトなどのフロントシステムには侵害の痕跡がなかったことが確認されています。

攻撃者はどう侵入したのか?手口の深掘り

調査の結果、攻撃者はまず認証情報を窃取し、不正に利用することでネットワーク内に侵入したと推定されています。初期侵入後、ネットワークの偵察を行い、複数のサーバーにアクセスするための認証情報を収集しようとしました。

その後、EDR(Endpoint Detection and Response)などの脆弱性対策ソフトを無効化した上でサーバー間を移動し、必要な権限を取得してネットワーク全体へのアクセス能力を獲得していきました。最終的に、攻撃者はランサムウェアを複数サーバーに展開し、ファイルの暗号化と同時にバックアップファイルの削除も実行したため、システムの復旧に時間を要する結果となりました。当時のEDRシグネチャでは検知が難しいランサムウェアも使用されていたとのことです。

企業が直面する課題とアスクルの初動対応

サイバー攻撃を受けた際、企業は混乱のさなかに迅速かつ的確な初動対応が求められます。アスクルも異常検知後、速やかに以下の対応を実施しました。

-

ネットワーク遮断による拡大防止: 感染が疑われるネットワークを物理的に切断し、不正アクセス経路を遮断。データセンターや物流センター間の通信も遮断し、感染拡大防止に努めました。

-

感染端末の隔離とEDRシグネチャ更新: 感染端末を隔離し、ランサムウェアの検体を抽出してEDRシグネチャを更新しました。

-

アカウント管理の再構築: 全管理者アカウントを含む主要なアカウントのパスワードをリセットし、主要なシステムにMFA(多要素認証)を適用することで、不正アクセスの継続を防ぎました。

これらの初動対応は、被害のさらなる拡大を防ぐ上で極めて重要です。特に、物理的なネットワーク遮断やMFAの適用は、インシデント発生時の被害を最小限に抑えるための基本的ながら効果的な手段と言えるでしょう。

多角的分析:なぜ被害が拡大し、復旧が長期化したのか?

アスクルの事例から、多くの企業が共通して抱えるサイバーセキュリティ上の課題が見えてきます。被害が拡大し、復旧が長期化した主な原因は以下の3点に集約されます。

課題1:不正アクセス経路の脆弱性

多要素認証(MFA)が適用されていなかった業務委託先への管理者アカウントが不正利用されたことが、初期侵入の主要な原因とされています。ログが削除されていたため完全な究明は困難でしたが、MFAの欠如はサイバー攻撃者にとって格好の標的となります。パスワードのみの認証は、総当たり攻撃やフィッシングによって容易に突破されるリスクがあるのです。

再発防止策から学ぶこと

-

全てのリモートアクセスにMFAを徹底する: リモートワークが普及する現代において、社外からのアクセスは常に監視・強化すべきポイントです。MFAは、IDとパスワードだけでなく、スマートフォンや生体情報など複数の認証要素を組み合わせることで、不正アクセスに対する防御力を飛躍的に高めます。

-

管理者権限の厳格な運用: 特権アカウントは、システム全体に大きな影響を与えるため、その管理は最も厳格に行われるべきです。最小権限の原則に基づき、必要な時だけ必要な権限を付与し、使用後は速やかに権限を剥奪するなどの運用が求められます。

-

従業者の再教育: 従業員一人ひとりのセキュリティ意識が、企業の防御力を左右します。定期的なセキュリティ研修や訓練を通じて、フィッシング詐欺や不審なメールへの対応、パスワード管理の重要性などを徹底することが不可欠です。

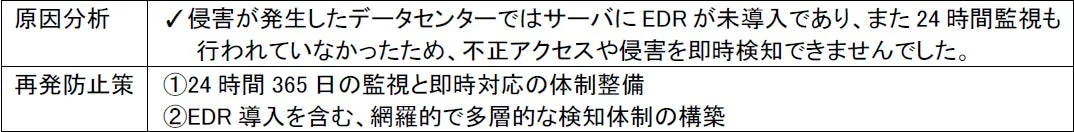

課題2:侵入検知体制の不備

侵害が発生したデータセンターでは、サーバーにEDRが未導入であり、24時間監視も行われていなかったため、不正アクセスや侵害を即時に検知できませんでした。サイバー攻撃は常に進化しており、侵入を完全に防ぐことは困難です。そのため、侵入された後の「検知」と「対応」が極めて重要になります。検知が遅れれば遅れるほど、被害は拡大し、復旧にかかる時間も費用も増大します。

再発防止策から学ぶこと

-

24時間365日の監視と即時対応体制の整備: 攻撃は時間を選びません。休日や夜間でも異常を検知し、迅速に対応できる体制(SOC: Security Operation Centerなど)を構築することが、被害拡大を防ぐ鍵となります。自社での運用が難しい場合は、外部の専門サービスを活用することも有効です。

-

EDR導入を含む、網羅的で多層的な検知体制の構築: EDRは、エンドポイント(PCやサーバー)での不審な挙動を検知し、迅速な対応を可能にするツールです。これに加え、ネットワークレベルでの監視、ログ分析、AIを活用した脅威検知など、複数の層で防御を固める「多層防御」の考え方が不可欠です。

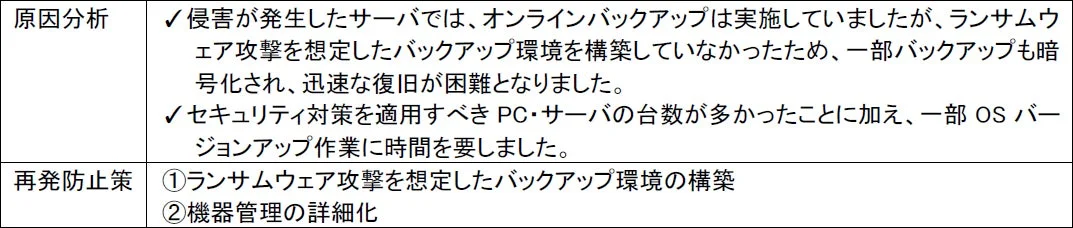

課題3:復旧の長期化

ランサムウェア攻撃を想定したバックアップ環境が構築されていなかったため、オンラインバックアップデータも暗号化され、迅速な復旧が困難となりました。バックアップは災害対策の基本ですが、ランサムウェア攻撃ではバックアップ自体が標的となることを想定し、「オフラインバックアップ」や「不変ストレージ」などの対策が必要です。また、セキュリティ対策を適用すべき機器の台数が多く、OSバージョンアップ作業に時間を要したことも復旧を遅らせる要因となりました。

再発防止策から学ぶこと

-

ランサムウェア攻撃を想定したバックアップ環境の構築: 定期的なバックアップに加え、攻撃者からアクセスできない隔離された環境でのバックアップ(3-2-1ルール:3つのコピーを2種類のメディアに保存し、1つはオフサイトに保管)を徹底することが重要です。これにより、万が一メインシステムが機能停止しても、事業継続が可能になります。

-

機器管理の詳細化: どの機器にどのようなセキュリティ対策が適用されているか、OSのバージョンは最新かなどを常に把握し、計画的にアップデートや対策を講じることで、復旧時の負担を軽減できます。

導入後のメリット・デメリット:安全性強化への投資は未来への投資

アスクルはこれらの教訓を踏まえ、システムの復旧と安全性確保、そして将来を見据えたセキュリティ強化のロードマップを策定しました。これは、単なる復旧作業に留まらず、企業全体の生産性向上、コスト削減、競争力強化に繋がる未来への投資と捉えることができます。

メリット:生産性向上、コスト削減、競争力強化

-

新規システム環境への移行によるシステム刷新: 汚染の可能性を残した既存環境を部分的に修復するのではなく、安全が確認された新しい環境をゼロから構築する方式を採用しました。これは、古いシステムに内在する問題を一掃し、最新の技術とセキュリティ対策を導入する絶好の機会となり、結果的にシステムの安定性と生産性向上に寄与します。

-

NISTフレームワーク導入による体系的なセキュリティ強化: 米国標準技術研究所(NIST)が定めたサイバーセキュリティ基準に基づき、自社のセキュリティレベルを多角的に評価し、体系的に強化ポイントを洗い出しました。これにより、セキュリティ対策が場当たり的ではなく、国際的なベストプラクティスに沿った形で進められ、将来的なリスク管理の精度が向上します。

-

SOCによる24/365監視体制の構築で、外注費削減と迅速な対応: 中期フェーズでSOCの24時間365日管理高度化を目指すことで、異常検知から対応までの時間を大幅に短縮できます。これにより、被害を最小限に抑え、復旧コストを削減できるだけでなく、外部のセキュリティベンダーへの依存度を減らし、長期的な外注費削減にも繋がるでしょう。自社でセキュリティインシデントに対応できる能力を高めることは、企業の競争力強化にも直結します。

-

BCP強化による事業継続性の確保: ランサムウェア事案を踏まえたBCP(事業継続計画)の見直し・強化は、将来的なあらゆる災害やシステム障害に対する企業のレジリエンス(回復力)を高めます。事業が停止するリスクを低減することは、顧客からの信頼維持、そして長期的な収益確保に不可欠です。

デメリット:初期投資と継続的な運用コスト

-

大規模なシステム再構築とセキュリティ強化にかかるコスト: 新規システム環境の構築やEDR、MFAといったツールの導入、SOCの立ち上げには、当然ながら大きな初期投資が必要です。特に中小企業にとっては、この費用が大きな障壁となる可能性があります。

-

継続的な人材育成とアセスメントの必要性: セキュリティ対策は一度行えば終わりではありません。サイバー脅威は常に進化するため、継続的なシステムのアップデート、従業員の教育、外部専門機関による定期的なアセスメントが不可欠です。これらの運用コストも考慮に入れる必要があります。

スタートアップがこの事例から学ぶべき教訓

アスクルの事例は、大企業に限らず、あらゆる規模の企業、特に成長途中のスタートアップにとっても多くの教訓を含んでいます。

-

セキュリティは「後回し」にできない経営課題: 資金やリソースが限られているスタートアップでは、セキュリティ対策が後回しにされがちです。しかし、一度サイバー攻撃の被害に遭えば、事業停止、顧客からの信頼失墜、法的責任、復旧コストなど、致命的な打撃を受けかねません。セキュリティは事業の根幹を支える「経営課題」として、初期段階から戦略的に取り組むべきです。

-

MFA、EDR、多層防御は必須: 脆弱な認証情報が攻撃の入り口となるケースは非常に多いです。MFAの導入は、規模に関わらず全ての企業で最低限実施すべき対策です。また、侵入を前提としたEDRによる検知と対応、複数のセキュリティ層を組み合わせた多層防御の考え方は、現代のサイバー攻撃対策において不可欠です。

-

バックアップ戦略はランサムウェアを前提に: 「バックアップがあるから大丈夫」という考えは危険です。ランサムウェアはバックアップデータも標的にします。オフラインバックアップやイミュータブル(不変)ストレージの活用など、ランサムウェア攻撃に耐えうるバックアップ戦略を策定しましょう。

-

外部専門家との連携の重要性: 自社だけで高度なサイバーセキュリティ対策を構築・運用するのは困難です。セキュリティ専門家や外部ベンダーの知見を積極的に活用し、自社の弱点を客観的に評価してもらうことが重要です。

-

サプライチェーン全体のセキュリティ意識向上: 業務委託先など、サプライチェーン上の最も弱いリンクが攻撃の起点となることがあります。自社だけでなく、取引先を含めたサプライチェーン全体のセキュリティレベル向上にも目を向け、連携を強化することが求められます。

まとめ:サイバーセキュリティは経営戦略の核に

アスクルのランサムウェア攻撃とその後の復旧・強化の取り組みは、現代社会においてサイバーセキュリティがいかに企業の存続と成長に直結する経営戦略の核であるかを示しています。

この事例から得られる最も重要なメッセージは、サイバー攻撃は「いつか起こるかもしれない」ではなく「いつか必ず起こる」という前提に立ち、日頃からの備えを怠らないこと、そして万が一の際には迅速かつ透明性のある対応を心がけることです。

アスクルは、攻撃者との交渉や身代金支払いは行わず、透明性の高い情報発信を基本とし、警察や個人情報保護委員会への報告、JPCERT/CCへの情報提供、サプライチェーン全体への情報共有を通じて社会全体のセキュリティ強化に貢献していく姿勢を示しています。このような企業としての社会的責任を果たす取り組みも、信頼回復と競争力強化に繋がるでしょう。

サイバーセキュリティへの投資は、単なるコストではなく、企業の生産性を向上させ、無駄な外注費を削減し、強固な競争力を築き、持続可能な成長を実現するための未来への投資です。この教訓を活かし、全ての企業が来るべき脅威に備え、デジタル社会の健全な発展に貢献していくことを願っています。